ایده ها برای استارت آپ موجب رونق کسب و کارهای اینترنتی

آینده / استارت آپ

استارتآپها ادبیات بازار سرمایه را بلدند؟

استارت آپ

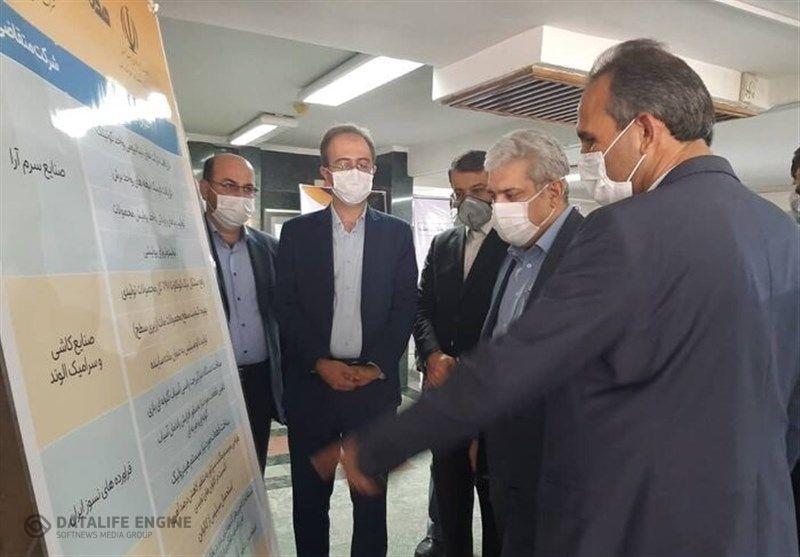

صدور تاییدیه دانش بنیانی شتابدهنده صدر فردا

اخبار / استارت آپ

اپلیکیشن شارژاپ

گوناگون / استارت آپ / رپرتاژ آگهی / بازتاب

جذابترین ایدههای B2B در سال 2020

استارت آپ

تعریف استارت آپ startup

دانشنامه / استارت آپ / مقاله

۱۰ استارتاپ که بدون سرمایه به سوددهی رسیدند

استارت آپ

ایده ها و پیشنهاد برای استارت آپ در سال جدید

راهکارها و ترفند ها / استارت آپ

استارتآپ ایرانی؛ مرجع اول زنان افغان

استارت آپ

شروع یک کسب و کار نوپا پلتفرمی

استارت آپ

برنامه شبکه اجتماعی تیندر

گوناگون / معرفی وب سایت / استارت آپ

10 استارت آپ برتر تاکسیرانی جهان

استارت آپ

پخت پیتزاهای هیجان انگیز با هوش مصنوعی

آینده / استارت آپ

ایده های استارتاپی فراموش شده

دورنما / بازار / استارت آپ

اپل، استارتاپ فناوری خودران Drive.ai را تصاحب کرد

استارت آپ

بررسی مهمترین چالشهای تیمهای استارتاپی

استارت آپ

نگرانی کاربران از هزینه تعمیر و تامین قطعات

گفت و گو / بازار / استارت آپ

مصاحبه با مدیرعامل و بنیانگذار استارتاپ Moz

گفت و گو / استارت آپ

آشنایی با استارت آپ های حوزه مدیریت آب

استارت آپ

راه اندازی ۷۰ استارت آپ توسط نخبگان ایرانی

استارت آپ

معرفی هشت استارتآپ موفق ایرانی در حوزه فینتک

استارت آپ

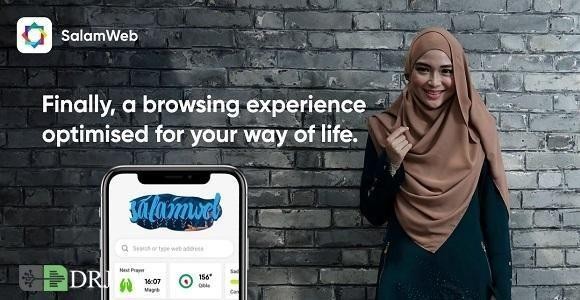

اولین مرورگر شرعی دنیا

استارت آپ

از صفر تا پیست

استارت آپ

معرفی برترین استارتاپهای CES 2019

اخبار / استارت آپ

ازدواج با فرد ثروتمند یا خوش اخلاق

سبک زندگی / برترین ها

هدف از تشکیل خانواده چیست

سبک زندگی

اول عاشق شویم، بعد ازدواج کنیم

سبک زندگی

خانواده چیست

سبک زندگی

مشاوره خانواده چیست؟

سبک زندگی

اولویتهای پسانداز خانواده چیست؟

سبک زندگی

هزینه های خانواده چیست؟

سبک زندگی

راهکار بیشتر حرف زدن اعضای خانواده چیست؟

سبک زندگی

چرخه زندگی و خانواده چیست؟

سبک زندگی

اهداف و اصول تشکیل خانواده

سبک زندگی

آموزش جنسی نادرست به سبک خانم جلسه ای

سبک زندگی

لطفا تماشاچی آزار زنان نباشید!

سبک زندگی

کودک آزاری؛ از نشانهها و دلایل تا درمان

گزارش / سبک زندگی / پرورش کودکان

روش های تعیین هدف و مسیر زندگی برای رسیدن به موفقیت

سبک زندگی

مجله اینترنتی دیپروتد نشریه مجازی بر بستر اینترنت به مسائل آموزشی و مقالات پیرامون کسب وکار های نوپا یا استارت آپ ها و سبک زندگی است فعالیت و محتوای مطالب ارائه شده در سایت همه بیشتر در حوزه مدیریت، کارآفرینی ، روانشناسی ،اقتصادی و فناوری اطلاعات است نام اصلی دیپروتد "ریشه های عمیق " با مجوز رسمی از هیات نظارت برمطبوعات مشغول به فعالیت است

ما را در شبکه های اجتماعی دنبال کنید

تمامی حقوق برای سایت فوق محفوط است.

S-TECH: ایرانی توانمند | Powered by: مجله اینترنتی دیپروتد